So überprüfen Sie, ob Ihr Computer von einer anderen Person verwendet wird

Mit der richtigen Software und dem richtigen Know-how kann praktisch alles, was Sie während der Verwendung Ihres Computers tun, verfolgt und mit Anmerkungen versehen werden. Das letzte Mal, als Sie sich angemeldet, online gegangen, ein Programm gestartet oder Ihr System aktualisiert haben, sind nur einige dieser Dinge. Dann gibt es die Dinge, die niemand sonst wissen sollte, die auch verfolgt werden können.

Um Ihre Privatsphäre zu wahren und zu verhindern, dass die Augen in Ihre persönlichen Angelegenheiten schweifen, treffen Sie wahrscheinlich einige Vorsichtsmaßnahmen. Melden Sie sich immer ab oder sperren Sie Ihren PC, wenn Sie den Raum verlassen, lassen Sie den Computer in Begleitung eines vertrauten Freundes oder Verwandten oder nehmen Sie ihn sogar mit (falls ein Laptop), um jegliches Schnüffeln zu vermeiden.

Aber was ist, wenn Sie vergessen, Ihren Computer zu sperren, oder dieser vertrauenswürdige Freund nicht so vertrauenswürdig ist, wie Sie denken? Sie können Ihren Laptop nicht immer und überall hin mitnehmen. Möglicherweise haben Sie sogar das Gefühl, dass kürzlich jemand auf Ihrem Computer war, aber Sie sind sich nicht ganz sicher, wie Sie es erkennen sollen. Der Laptop wurde möglicherweise leicht bewegt, die Tastatur hat einen Schmutzfleck aus unbekannter Quelle und der Deckel wurde oben gelassen, wenn man weiß, dass man ihn immer schließt. Etwas stimmt eindeutig nicht.

Hat jemand Ihren PC heimlich benutzt? Haben sie etwas gefunden, das Sie lieber geheim gehalten hätten? Es kann an der Zeit sein, ein bisschen Detektivarbeit zu leisten. Sie müssen nur wissen, wo Sie anfangen sollen. Wenn Sie vermuten, dass jemand anderes Ihren Computer während Ihrer Abwesenheit verwendet hat, können Sie eine Reihe von Techniken anwenden, um dies sicher herauszufinden.

Ein bisschen Detektivarbeit für Computer-Eindringlinge

Es ist wichtig, mit Sicherheit herauszufinden, ob Ihr Computer von einer externen Quelle kompromittiert wurde, da dies Ihre persönlichen Daten gefährdet. Zu wissen, wo Sie mit der Suche beginnen müssen, kann dazu beitragen, die Zeit zu verkürzen, die benötigt wird, um die Möglichkeit eines Einbruchs einzugrenzen und den Verantwortlichen zu finden. Hier sind einige verschiedene Aufgaben, die Sie ausführen können, um herauszufinden, ob sich jemand mit Ihrer Zustimmung bei Ihrem Computer angemeldet hat.

Kürzliche Aktivitäten

Statusprüfungen für bestimmte Dateien und Ordner sind eine gute Möglichkeit, um festzustellen, ob nicht autorisierte Benutzer auf Ihren Computer zugegriffen haben. Sie können in Ihre zuletzt geöffneten Dateien einchecken, um zu sehen, ob eine (oder mehrere) angesehen wurden. Windows hat es mit Windows 10 eingeführt, um einen früheren Punkt in Ihrer Arbeit auf einfache Weise wiederherzustellen. Alle Microsoft-Programme geben detailliert an, wann eine Datei zuletzt geöffnet und bearbeitet wurde, sodass es nicht allzu schwierig ist, festzustellen, ob ein solcher Eingriff stattgefunden hat.

Zugreifen Dateimanager , finden Sie es normalerweise in Ihrer Taskleiste als Ordner Symbol. Sie können es auch nach oben ziehen, indem Sie drücken Win+E . Sie sollten dann zunächst zu Dokumenten sowie zu allen anderen Orten gehen, an denen Sie Ihre persönlichen Dateien speichern können, und alle Daten überprüfen, die möglicherweise nicht mit dem letzten Öffnen der Datei übereinstimmen. Öffnen Sie die Datei selbst, um festzustellen, ob eine unberechtigte Bearbeitung stattgefunden hat.

Zugreifen Dateimanager , finden Sie es normalerweise in Ihrer Taskleiste als Ordner Symbol. Sie können es auch nach oben ziehen, indem Sie drücken Win+E . Sie sollten dann zunächst zu Dokumenten sowie zu allen anderen Orten gehen, an denen Sie Ihre persönlichen Dateien speichern können, und alle Daten überprüfen, die möglicherweise nicht mit dem letzten Öffnen der Datei übereinstimmen. Öffnen Sie die Datei selbst, um festzustellen, ob eine unberechtigte Bearbeitung stattgefunden hat.

Ein weiterer Punkt, in den man eintauchen kann, wären einzelne Apps. Die meisten Apps verfügen über eine Funktion, mit der Sie die letzten Änderungen und Ergänzungen Ihrer Dateien sowie den letzten Zugriff überprüfen können. Dies könnte Ihnen einen guten Hinweis geben, ob jemand in Ihren Dateien herumschnüffelt hat.

Kürzlich geänderte Dateien

Um das zuvor Gesagte nicht zu diskreditieren, verstehen Sie, dass jeder alle kürzlich auf Ihrem PC durchgeführten Aktivitäten löschen kann, wenn er weiß, wie. Es ist so einfach wie ein Linksklick auf Schneller Zugang , dann Optionen , und schlussendlich, Datei-Explorer-Verlauf löschen . Natürlich können Sie diesen Akt der Spionage zum Positiven wenden. Wenn eine kürzlich durchgeführte Aktivität gelöscht wurde, wissen Sie mit Sicherheit, dass jemand definitiv in Ihren Computerdateien herumwühlt. Sie können sogar herausfinden, in welchen Dateien sie herumgeschnüffelt haben.

Alles, was Sie tun müssen, ist zurück zu zu navigieren Dateimanager und geben Sie in das Suchfeld oben rechts im Fenster ein Datum geändert: . Sie können die Suche weiter verfeinern, indem Sie einen Datumsbereich hinzufügen. Es ist möglich, ein ganzes Jahr zurückzugehen, wenn Sie das Gefühl haben, dass dies eine fortlaufende Sache ist.

Schlag Eintreten , und Sie sehen eine vollständige Liste der bearbeiteten Dateien, auf die zugegriffen wurde. Ich sage bearbeitet, da dies die einzigen Dateien sind, die tatsächlich angezeigt werden. Wenn der Schnüffler eine der Dateien bearbeitet hat, speichert Ihr PC sie möglicherweise automatisch und hinterlässt einige Beweise. Führen Sie ein wenig zusätzliche Detektivarbeit durch, indem Sie die aufgelisteten Zeiten auf die Abwesenheit des Computers eingrenzen. Dadurch erhalten Sie ein klareres Bild davon, wer möglicherweise darauf zugegriffen hat.

Inkonsistenz im Browserverlauf

Der Browserverlauf lässt sich leicht löschen. Das wissen Sie wahrscheinlich gut, wenn Sie Cache und Cookies nach einem Zeitplan löschen, um Ihren Browser nicht zu verzetteln. Der Täter musste sich jedoch möglicherweise beeilen, bevor er seine Spuren richtig verwischen konnte.

Google Chrome, Firefox und Edge haben alle eine Möglichkeit, Ihren Suchverlauf anzuzeigen. Sie finden es normalerweise in den Einstellungen, welches Symbol auch immer oben rechts auf dem Bildschirm angezeigt wird. Klicken Sie darauf und suchen Sie nach Verlauf. Gehen Sie dann zurück, um zu sehen, ob Sie Inkonsistenzen feststellen können. Suchen Sie nach unbekannten Websites, da diese ein klassisches Zeichen dafür sein können, dass jemand anderes auf Ihren Computer zugegriffen hat.

Obwohl die Browser möglicherweise unterschiedliche Möglichkeiten haben, Ihren Verlauf zu durchsuchen, erhalten Sie dennoch das gesamte Bild. Es ist sogar von Vorteil, alle Browser, die Sie möglicherweise auf Ihrem Computer installiert haben, auf Fehler zu überprüfen. Ich persönlich habe alle drei oben genannten oben im Brave-Browser. Jede davon könnte ohne Ihre Erlaubnis verwendet worden sein, um aus irgendeinem Grund im Internet herumzuschnüffeln.

Windows 10-Anmeldeereignisse

Sie haben also alle einfacheren Methoden durchlaufen, um festzustellen, ob Ihr Computer infiltriert wurde. Sie haben jedoch noch keine konkreten Beweise für Ihre Behauptungen. Hier können Windows 10-Anmeldeereignisse nützlich sein.

Windows 10 Home wird jedes Mal automatisch eine Anmeldung mit Anmerkungen versehen. Das bedeutet, dass jedes Mal, wenn Sie sich anmelden, die Uhrzeit und das Datum verfolgt und für Sie notiert werden. Die eigentliche Frage ist, wie man zu Protokollen kommt und würden Sie überhaupt verstehen, was Sie lesen, wenn Sie dies tun?

Geben Sie Ereignisanzeige in die Suchleiste in Ihrer Taskleiste ein und klicken Sie auf die App, wenn sie gefüllt ist. Folgen Sie diesem, indem Sie zu gehen Windows-Protokoll und dann zu Sicherheit . Sie sollten eine lange Liste verschiedener Aktivitäten zusammen mit Windows-ID-Codes erhalten. Es sieht wahrscheinlich wie ein verstümmeltes und zusammenhangloses Durcheinander für jemanden aus, der nicht fließend in IT ist.

Zum Glück verfüge ich über 13 Jahre IT-Kenntnisse und kann Ihnen sagen, dass der einzige wichtige Code, den Sie in diesem Fall benötigen, ist 4624 , das ist die Windows-ID für eine aufgezeichnete Anmeldung. Falls du den Code siehst 4634 , dies ist ein administrativer Anmeldecode, der bedeutet, dass ein Konto von Ihrem PC abgemeldet wurde. In diesem Zusammenhang nicht so wichtig, aber dennoch ein kleiner Spaßfaktor, um Sie aufzuklären.

Anstatt durch die lange Liste von Aktivitäten zu scrollen und nach jeder Aktivität zu suchen, die möglicherweise ein 4624 Windows-ID können Sie die Finden… Besonderheit. Dieses spezielle Feature ist rechts im Bereich „Aktionen“ zu finden und nutzt ein Fernglas Symbol. Geben Sie den Code in den Eingabebereich „Suchen nach:“ ein und klicken Sie auf Nächstes finden .

Für eine eingehendere Suche können Sie Filter verwenden, wenn Sie die allgemeine Zeit, die Sie nicht am Computer verbringen, kennen. Klicken Sie im Abschnitt "Aktionen" auf Aktuelles Protokoll filtern und dann auf das Dropdown-Menü "Protokolliert". Wählen Sie den Zeitraum aus, den Sie überprüfen möchten, und klicken Sie dann auf OK . Sie können dann auf eines der einzelnen Protokolle klicken, um weitere Informationen darüber zu erhalten, wann es stattgefunden hat und welches Konto für die Anmeldung verwendet wurde.

Aktivieren der Anmeldeüberwachung für Windows 10 Pro

Windows 10 Pro überwacht Anmeldeereignisse nicht automatisch auf die gleiche Weise wie die Home-Version. Es erfordert ein wenig zusätzliche Arbeit, um diese Funktion zu aktivieren.

Sie können beginnen mit:

- Tippen gpedit in die Suchleiste in der Taskleiste. Dies ist das Gruppenrichtlinien-Editor , eine Funktion, auf die während der Verwendung der Windows 10 Home-Version nicht zugegriffen werden kann.

- Als nächstes gehen Sie zu Computerkonfiguration .

- Dann, Windows-Einstellungen hinein Sicherheitseinstellungen .

- gefolgt von Lokale Richtlinien hinein Prüfungsrichtlinie .

- Beende es in Anmelde-Audits .

- Auswählen Erfolg und Niederlage . Dadurch kann Windows sowohl erfolgreiche als auch fehlgeschlagene Anmeldeversuche registrieren.

- Nach der Aktivierung können Sie die Audits auf die gleiche Weise wie für die Home-Version über . anzeigen Ereignisanzeige .

Schutz vor Computereindringlingen

Nachdem Sie nun einige Möglichkeiten kennen, um zu erkennen, ob Ihr Computer ohne Ihre Erlaubnis verwendet wird, ist es möglicherweise an der Zeit, Ihre Sicherheitsprotokolle zu verbessern. Erstens sollte niemand ohne Ihre Erlaubnis auf Ihr persönliches Eigentum zugreifen dürfen. Dazu gehören enge Familienmitglieder und Freunde. Wenn Sie der Meinung sind, dass einer von ihnen dies getan hat, fragen Sie zuerst direkt nach. Ignorieren Sie die Haltung oder das „Stinkauge“, das Sie möglicherweise erhalten. Es ist Ihr Eigentum und sie müssen diese Tatsache respektieren.

Eine der wichtigsten Abwehrmaßnahmen gegen Eindringlinge, die jeder kennt, besteht darin, ein starkes Kontopasswort zu erstellen. Unter keinen Umständen sollten Sie diese Informationen an Dritte weitergeben. Machen Sie das Passwort nicht zu einfach oder vorhersehbar und NICHT Schreib es auf. Sie laufen Gefahr, die Informationen an andere Parteien weiterzugeben, wenn Sie sie offen für alle sichtbar lassen.

Das Sperren Ihres Computers, wenn Sie sich entfernen, ist auch eine gute Möglichkeit, ein Schnüffeln zu verhindern. In Verbindung mit einem starken Passwort, das Sie niemandem gegeben haben, drücken Sie Win+L Wenn Sie nicht an Ihrem Computer sind, ist dies eine solide Verteidigung.

Hacker und Fernzugriff

Sie müssen sich nicht nur um physisches Eindringen sorgen, sondern auch um Cyber. Wenn Sie in irgendeiner Weise mit dem Internet verbunden sind, sind Sie in der heutigen hypervernetzten Umgebung vielen Risiken ausgesetzt. Alle Arten von täglichen Aufgaben finden online statt und bei einem solchen Grad an Zugänglichkeit könnten diese Aufgaben Hintertüren für böswillige Absichten öffnen.

Malware kann von einigen der harmlosesten Einstiegspunkte in die tiefsten Teile Ihres Computers eindringen. Eine einfache E-Mail, die einen betrügerischen Link oder ein Trojanisches Pferd enthält, kann direkt vor Ihrer Nase zu schwerwiegenden Sicherheitsverletzungen führen. Cyberkriminelle können aus der Ferne auf sensible Informationen zugreifen, die auf Ihrer Hardware gespeichert sind, und Sie sind derjenige, der sie hereinlässt. Ziemlich beängstigend.

Malware kann von einigen der harmlosesten Einstiegspunkte in die tiefsten Teile Ihres Computers eindringen. Eine einfache E-Mail, die einen betrügerischen Link oder ein Trojanisches Pferd enthält, kann direkt vor Ihrer Nase zu schwerwiegenden Sicherheitsverletzungen führen. Cyberkriminelle können aus der Ferne auf sensible Informationen zugreifen, die auf Ihrer Hardware gespeichert sind, und Sie sind derjenige, der sie hereinlässt. Ziemlich beängstigend.

Glücklicherweise gibt es viele Tools zur Fernzugriffserkennung, die Ihnen helfen, den Zugriff auf Ihr System zu erkennen und zu verhindern und unerwünschte Eindringlinge abzuwehren, bevor sie sich niederlassen können auch zukünftige Angriffe, um die Bedrohungen zu beseitigen, bevor sie sich manifestieren können.

Die Grundlagen der Fernzugriffserkennung

Vermeiden Sie es, Opfer von Cyberkriminalität zu werden, die durch die Manipulation Ihrer Computerhardware durch Dritte begangen wird. Das Verstehen einiger Grundlagen der Fernzugriffserkennung wird Ihnen auf lange Sicht helfen. Die Lösung dieses Problems sollte Priorität haben und so schnell wie möglich erfolgen.

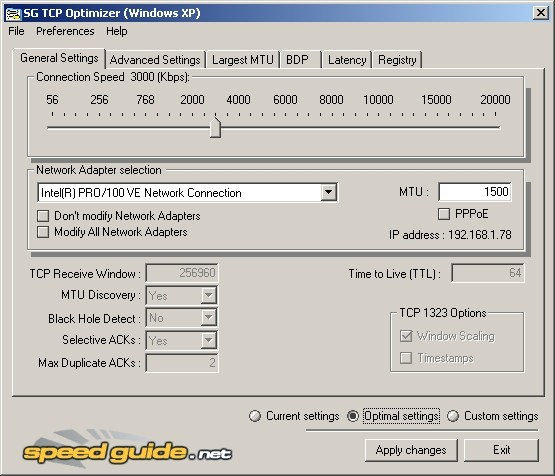

Sie können wissen, wann jemand auf Ihren Computer zugreift, da Anwendungen spontan und unabhängig von Ihren eigenen Aktionen gestartet werden. Ein Beispiel hierfür wäre eine Überbeanspruchung von Ressourcen, die die Geschwindigkeit Ihres PCs verlangsamt und die Aufgaben, die Sie ausführen können, einschränkt. Ein anderer wäre ein noch einfacherer Fang, Programme und Anwendungen zu bemerken, die laufen, ohne dass Sie den Start auslösen.

Dies sind in der Regel verräterische Hinweise auf einen Einbruch. Das erste, was Sie tun müssen, wenn Sie einen Einbruch erkennen, besteht darin, sofort alle Online-Verbindungen zu trennen. Das bedeutet sowohl LAN-basierte Ethernet-Verbindungen als auch WLAN. Dadurch wird die Verletzung nicht behoben, jedoch wird der derzeit stattfindende Fernzugriff beendet.

Dies ist natürlich nur möglich, wenn Sie vor dem Computer sitzen und die Tat selbst miterleben. Hacking, das während Ihrer Abwesenheit von Ihrem Gerät stattfindet, ist etwas schwieriger zu erkennen. Sie müssen wahrscheinlich alle vorherigen Schritte in diesem Artikel ausführen. Sie können jedoch auch den Task-Manager verwenden.

Zugriffserkennung mit dem Task-Manager

Mit dem Windows Task-Manager können Sie feststellen, ob auf Ihrem System unbekannte Programme geöffnet wurden. Dies gilt auch dann, wenn sich der Kriminelle zum Zeitpunkt der Überprüfung nicht im System befindet.

Um den Task-Manager zu öffnen, können Sie eine von drei Optionen auswählen:

- Drücken Sie Strg+Alt+Entf gleichzeitig, um einen blauen Bildschirm mit einer Handvoll Optionen aufzurufen. Wählen Sie Task-Manager aus der Liste.

- Sie können mit der rechten Maustaste auf Ihre Taskleiste klicken und Task-Manager aus dem bereitgestellten Menü auswählen.

- Typ Taskmanager in das Suchfeld in Ihrer Taskleiste ein und wählen Sie die App aus, sobald sie in der Liste aufgefüllt ist.

Nachdem der Task-Manager geöffnet wurde, durchsuchen Sie Ihre Programme nach Programmen, die möglicherweise derzeit verwendet werden, von denen Sie wissen, dass sie nicht verwendet werden sollten. Das Finden eines kann ein Hinweis darauf sein, dass jemand aus der Ferne auf Ihr Gerät zugreift. Dies gilt umso mehr, wenn Sie zufällig auf ein laufendes Fernzugriffsprogramm stoßen.

Firewall-Einstellungen

Hacker können einem Programm Zugriff durch Ihre Firewall gewähren. Dies ist eine todsichere Methode, um festzustellen, ob Ihr Gerät gehackt wird oder nicht. Jedes Programm, dem ohne Ihre Zustimmung Zugriff gewährt wurde, sollte in Ihrem Kopf immer einen Alarm auslösen. Sie müssen diese Änderungen sofort widerrufen, um die Verbindung zu trennen, auf die Ihr Hacker jetzt Zugriff hat.

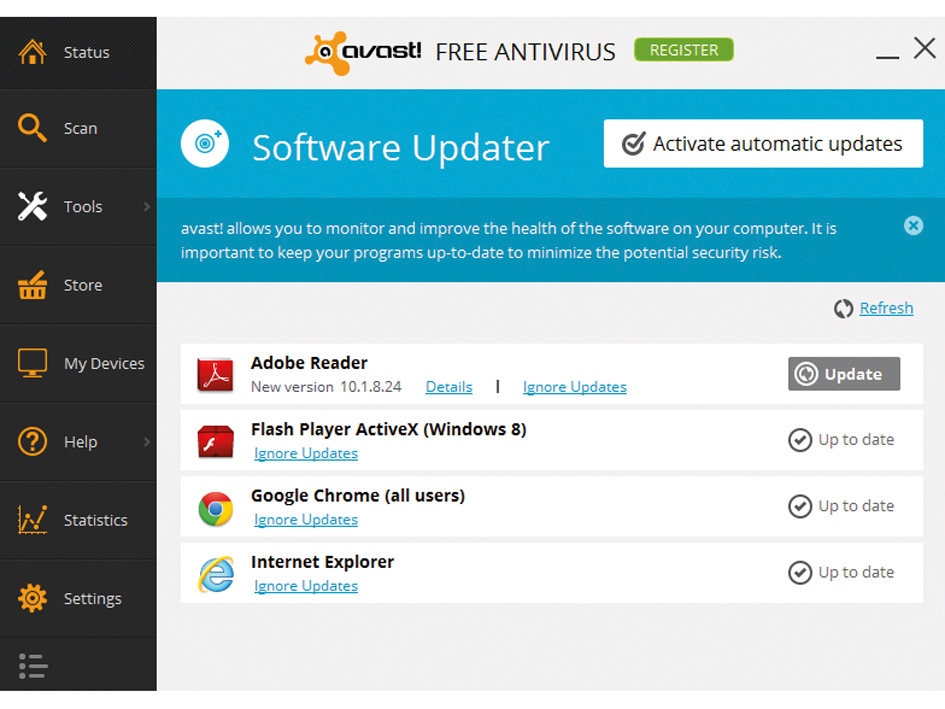

Gehen Sie in der Systemsteuerung zur Windows-Firewall, um die aktuellen Einstellungen zu überprüfen. Wenn Sie Inkonsistenzen oder Auffälligkeiten feststellen, entfernen Sie sofort alle vorgenommenen Änderungen, starten Sie Ihren Computer neu und führen Sie dann einen Antiviren- oder Anti-Malware-Scan durch.

Sie haben alles in diesem Artikel getan und haben trotzdem das Gefühl, dass auf Ihren Computer ohne Ihre Erlaubnis zugegriffen wird? Vielleicht möchten Sie Ihr Gerät zu einem IT-Experten bringen, der Ihnen dabei helfen kann, Einbrüche mithilfe von Software zur Fernzugriffsüberwachung zu erkennen. Es kann auch eine gute Idee sein, sicherzustellen, dass Ihre Windows-Updates aktuell sind und dass Ihre Antivirensoftware für Ihre Anforderungen am besten geeignet ist.